La tecnología avanza a un ritmo acelerado, con innovaciones que transforman continuamente nuestra forma de vivir y trabajar. Según Gartner, se espera que para 2025 tecnologías emergentes como la inteligencia artificial autónoma, la computación espacial y la criptografía post-cuántica sean predominantes, redefiniendo múltiples sectores.

Este rápido desarrollo plantea nuevos desafíos que los usuarios deben afrontar para proteger su información, garantizar su seguridad y adaptarse a los constantes cambios. Frente a este contexto, HONOR, líder mundial en dispositivos móviles, ofrece algunas recomendaciones clave sobre cómo enfrentar los retos tecnológicos de este nuevo año:

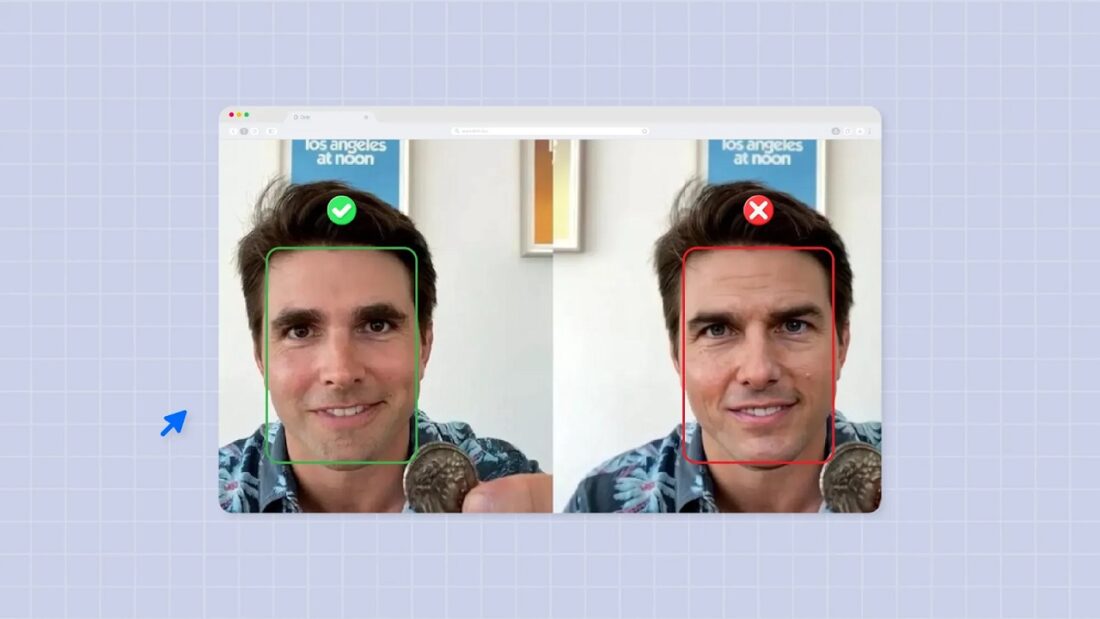

La amenaza de los deepfakes y cómo prevenirlos

Los deepfakes son videos, imágenes o audios creados con inteligencia artificial que copian de manera muy realista la apariencia y la voz de una persona, haciendo que sea difícil saber si son auténticos o falsos. De acuerdo con un informe de Sumsub, plataforma de verificación de identidad y antifraude, se estima que los deepfakes representen el 7% de la actividad fraudulenta global en 2025.

Anticipándose a esta creciente amenaza, Honor presentó el año pasado su tecnología AI Deepfake Detection, la cual realiza un análisis detallado de aspectos como el contacto visual, la claridad de la imagen, la iluminación, y otros elementos sutiles que suelen pasar desapercibidos, para identificar contenido manipulado durante videollamadas y prevenir posibles fraudes.

Aunque esta tecnología proporciona una gran herramienta de defensa, también se pueden aplicar ciertas prácticas para identificarlos:

- Observar la fluidez de los movimientos faciales: los movimientos robóticos o poco naturales pueden ser una señal de manipulación.

- Sincronización de audio e imagen: la descoordinación entre el audio y los labios puede indicar un contenido falso.

- Examinar las imperfecciones: cambios abruptos en la iluminación o sombras inconsistentes pueden ser pistas de manipulación.

- Escuchar con atención las voces: distorsiones en el tono o la calidad del audio pueden delatar un deepfake.

De las calles al ciberespacio: la evolución del robo digital

La seguridad en las calles ya no es el único factor que preocupa a las personas, porque según datos de Check Point Research, los ciberataques aumentaron un 75% a nivel global durante el tercer trimestre de 2024, y se espera que esta tendencia continúe en 2025.

Una de las técnicas más comunes del ataque cibernético es el “phishing”, en la que los atacantes crean páginas web muy similares a las de instituciones legítimas o reales, como bancos, redes sociales e incluso proveedores de envíos. Para identificar este tipo de fraudes, es importante:

- Verificar la URL: en ocasiones, los delincuentes cambian una letra en la dirección web, como reemplazar una “O” por un “0” o una “i” por un “1”. Es crucial asegurarse de que la URL sea la correcta.

- Buscar caracteres extraños: si un enlace incluye símbolos o combinaciones de letras y números inusuales, como “%” seguido de caracteres al azar, lo más probable es que se trate de una página falsa.

- La “s” hace la diferencia: igualmente, es necesario observar si la URL comienza con “http://” o “https://”. Los sitios web que comienzan con “https://” utilizan un certificado de seguridad, lo que significa que la conexión está cifrada y es más segura para compartir información personal. Por el contrario, si la URL comienza con “http://”, el sitio no cuenta con esta protección y podría no ser seguro.

Privacidad de datos en un mundo cada vez más conectado

La creciente interconexión de dispositivos y la recolección masiva de datos por parte de empresas, aplicaciones y plataformas en línea han convertido la protección de la información personal en un desafío importante para 2025. Ante la exposición constante de los usuarios a la recopilación de datos, es crucial adoptar medidas que permitan mantener el control sobre su uso y proteger su privacidad.

- Revisar y ajustar las configuraciones: la mayoría de los smartphones y apps permiten personalizar las configuraciones de privacidad. Por eso, se deben revisar estas configuraciones de manera regular para asegurarse de que solo se comparten los datos necesarios y se protegen aspectos sensibles como la ubicación, los contactos y las preferencias personales.

- Usar contraseñas fuertes y únicas: crear contraseñas robustas y diferentes para cada cuenta es fundamental para cuidar la información personal.

- Desactivar el seguimiento de ubicación: varias aplicaciones recopilan datos de ubicación de forma habitual, lo que puede poner en riesgo la privacidad. Por eso, los usuarios deben desactivar esta función cuando no sea necesaria y compartirla solo con servicios en los que confíen.

A pesar de los retos que plantea la tecnología, no es necesario temerle, sino saber cómo afrontarlos. La clave radica en estar bien informados, adoptar medidas de protección eficaces y aprovechar las herramientas disponibles para adaptarse a los cambios. Honor, especialista en innovación, mantiene su compromiso de ofrecer soluciones avanzadas que permiten a los usuarios moverse de manera segura en un mundo digital en evolución continua.